Inbound ACL

- 네트워크 인터페이스로 들어오는 트래픽 필터링

- 트래픽이 라우터나 스위치에 도달할 때 허용/거부 결정

Outbound ACL

- 네트워크 인터페이스로 나가는 트래픽 필터링

- 트래픽이 라우터나 스위치에서 나갈 때 허용/거부 결정

ACL 설정

access-list 1 permit 1.1.1.1

=> ac 1 permit 1.1.1.1 로 줄여서 쓸 수 있음

ACL 룰 번호

시퀀스 번호는 기본적으로 10단위로 설정된다

나중에 항목을 추가하거나 할 때 용이하도록 하기 위함.

시퀀스 번호는 리스트 내에서 중복되지 않는다

| R1(config)#do sh ip int g0/0 GigabitEthernet0/0 is up, line protocol is up (connected) Internet address is 1.1.1.254/24 Broadcast address is 255.255.255.255 Address determined by setup command MTU is 1500 bytes Helper address is not set Directed broadcast forwarding is disabled Outgoing access list is not set Inbound access list is not set => not set의 경우 acl이 인터페이스에 설정되지 않았음을 뜻함 |

라우터 설정

| en conf t hostname R1 no ip domain-lookup enable secret ccna <- 관리자 모드 비빌번호 설정 username admin privilege 1 password ccna ! int g0/0 ip add 1.1.1.254 255.255.255.0 no sh int g0/1 ip add 2.2.2.254 255.255.255.0 no sh ! line con 0 password ccna <- 텔넷 접속시 비밀번호 설정 login <- 명령어 활성화 logging synchronous ! line vty 0 4 login local exit ! 호스트 네임 설정, en과 conf t 비밀번호 설정 인터페이스 설정 텔넷 비밀번호 설정 |

스위치 설정

| en conf t hostname SW1 no ip domain-lookup line con 0 logging synchronous int vlan 1 ip add 1.1.1.2 255.255.255.0 ip default-gateway 1.1.1.254 no sh exit int fa0/1 spanning-tree portfast end en conf t hostname SW2 no ip domain-lookup line con 0 logging synchronous int vlan 1 ip add 2.2.2.2 255.255.255.0 ip default-gateway 2.2.2.254 no sh exit int fa0/1 spanning-tree portfast end |

spanning-tree portfast

TCN BPDU 프레임을 access port로 보내지 않는 기능

곧장 Forwarding 상태로 전이되어 트래픽 전송이 가능해진다

요약하자면 빨리 가동된다는 뜻

개별적으로 int fa0/1 하여 적용할때는 spanning-tree portfast

전체에 활성화한다면

spanning-tree portfast default

전체 비활성화할때

spanning-tree portfast disable

( 스위치는 기본적으로 전원은 공급되나 비정상작동중으로, 특정시간(30초)동안 PC와 스위치 사이를 통신하며 대기한다. 부팅속도가 빨라지면서 30초 대기를 할 필요가 없어짐. 그래서 spanning-tree portfast 를 사용하는 것. 요즘은 mac address를 이용해 rarp로 사용자가 속한 스위치 포트를 찾아낸다고 함 )

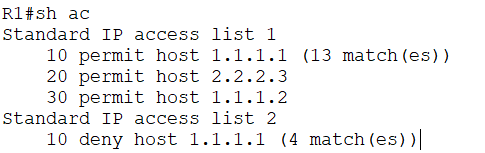

ssh접속

| en conf t username admin privilege 1 password ccna <- 접속 id와 접속 비밀번호 설정 (관리자는 0이나 15) ip domain-name linuxadmin.com <- 도메인 네임 정의 crypto key generate rsa <- 암호화키. 키길이는 1024나 2048 이상. line con 0 login local line vty 0 4 login local <- 활성화 transport input ssh <- ssh만 접속 되게 함 ip ssh version 2 <- ssh 버전 설정 end => ssh 설정 conf t access-list 1 permit 1.1.1.1 access-list 1 deny 2.2.2.1 access-list 1 permit 2.2.2.3 do sh access-lists end conf t int g0/0 ip access-group 1 in int g0/1 ip access-group 1 in end => acl 설정 |

(do) sh running-config 명령어를 통해 설정상태를 볼 수 있다

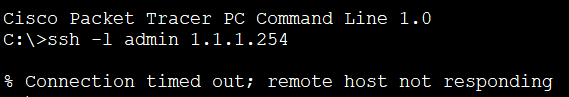

ssh 접속시에는

ssh -l 계정명 ip주소 순으로 진행.

acl에서 deny 해두었던 2.2.2.1 PC에서 ssh 접속 불가능

라우터 설정 초기화

erase startup-config

reload

( 아니면 Physical에서 전원 꺼버리면 저장안된 건 다 날아감 )

기타설정

exec-timeout 분 초 => 해당시간동안 입력이 없으면 접속종료

username admin2 password ccna => 로컬 데이터베이스에 사용자 admin2를 추가하고 암호는 ccna이다

(=user admin2 password ccna)

banner motd @ Welcome to R1 @

=> 접속시 Welcome to R1 문구 출력

확장 ACL

access-list [acl 번호] [permit | deny] [프로토콜]

[출발지 ip주소] [출발지 와일드카드] [연산자[출발지 포트]]

[목적지 ip주소] [목적지 와일드카드] [연산자[목적지 포트]]

연산자

- eq 같음

- gt ~보다 큼

- lt ~보다 작음

- neq 같지 않음

- ragne ~과 ~사이

| en conf t router ospf 1 network 1.1.4.0 0.0.0.255 area 0 network 1.1.5.0 0.0.0.255 area 0 network 1.1.3.0 0.0.0.255 area 0 passive-interface g0/0 passive-interface g0/1 end ospf 설정할 경우 라우터가 아는 네트워크 설정. |

확장 acl 설정

| access-list 100 permit tcp 1.1.1.0 0.0.0.255 1.1.1.0 0.0.0.255 eq 22 access-list 100 permit tcp 1.1.1.0 0.0.0.255 1.1.4.0 0.0.0.255 eq 22 access-list 100 deny ip any any int g0/0 ip access-group 100 in int s0/0/0 ip access-group 100 in 1.1.1.0에서 출발&도착한 tcp 22번 포트 패킷을 허용 1.1.1.0에서 출발&1.1.4.0에 도착한 tcp 22번 포트 패킷을 허용 |

하다가 뭔가 안 돼서 일단 집에가서 하려고 첨부해둠