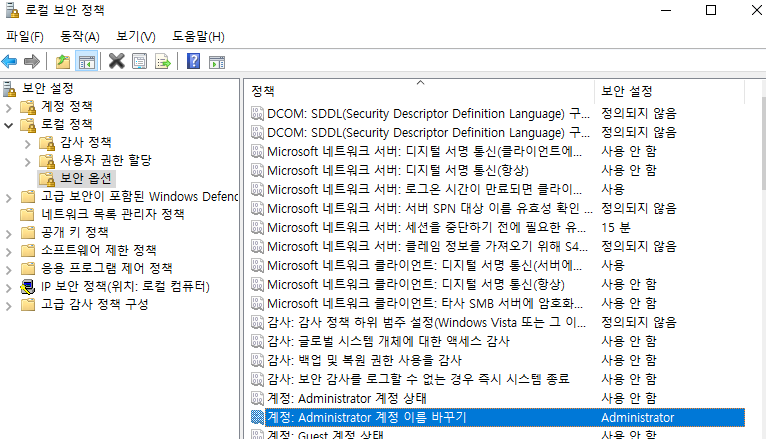

계정관리

1) Administrator 계정 이름 변경

- 계정명을 그대로 쓸 경우 BFA 패스워드 무차별 공격에 취약할 수 있다.

- 쉽게 유추하기 어려운 관리자 계정명으로 변경할 것을 권장

- 윈도우 관리자 계정의 경우 로그온 실패 횟수에 제약이 없음

로컬 보안 정책 > 보안 옵션 > Aministrator 계정 이름 바꾸기

빠른실행

compmgmt.msc //컴퓨터관리

lusrmgr.msc // 사용자그룹관리

secpol.msc //로컬 보안 관리자

2) Guest 계정 사용 제한

- Guest 계정은 소프트웨어나 하드웨어 설치, 설정 변경, 암호 만들기 등을 할 수 없고,

외부 사용자가 컴퓨터를 잠시 접근할 수 있는 계정

- 불특정 사용자의 시스템 접근을 허용하는 취약한 계정

3) 불필요한 계정 제거

- Administrators (관리자 그룹) 에는 최소한의 계정만 포함

5) 암호/패스워드 정책 설정

1. 복잡성 설정

- 영문 대문자, 영문 소문자, 숫자, 특수문자 중 2가지 종류 조합시 10문자 이상, 3가지 종류 조합시 8문자 이상의 길이

2. 최근 패스워드 기억 설정

- 최근 암호 기억을 12개 이상으로 설정 권장

3.최대 암호 사용 기간

- 최대 암호 사용 기간 90일 이하 권장

* 계정 속성의 "암호 사용 기간 제한 없음" 해제

4. 패스워드 최소 사용 기간

- 일반적으로 1일 설정

5. 패스워드 최소 길이 설정

- 8문자

6. 해독 가능한 암호화 사용 설정

- 사용 안함

계정 잠금 정책

- 계정 잠금 기간 : 60분 이상 권장

- 계정 잠금 임계값 : 5회 이하 권장

- 다음 시간 후 계정 잠금 수를 원래대로 설정 : 60분 이상 권장

(원래 관리자 계정은 잠금되지 않는데,

현재 버전에서는 관리자 계정 잠금 허용 항목이 새로 생겨있긴함)

서비스 관리

1) 하드디스크 기본 공유 제거

- 하드디스크 기본 공유 : C$, D$ 등

- 원격 관리 및 IPC용 기본 공유 : ADMIN$, IPC$

왜 문제가 되느냐?

나의 컴퓨터 폴더에 접근 가능

인가받지 않은 사용자가 하드디스크 내 폴더나 파일에 접근하거나 바이러스가 침투하는 경로가 될 수 있다

오른쪽 마우스 클릭 - 공유중지

또는

cmd창에서

net share C$ /delete 명령어로 중지 가능

그런데 기본공유는 시스템 재부팅시 계속 생성되기 때문에,

시스템 레지스트리의 AutoShareServer DWORD 값 생성 수 0으로 설정해준다

공유 권한 및 사용자 그룹 설정

- 공유폴더에는 EveryOne을 포함하지 않게 한다 -> 삭제

불필요한 서비스 제거

- 취약한 서비스 : Alerter, Clipbook 등...

- 불필요한 서비스는 시작유형 : 사용안함으로 설정

로그 관리

1) 감사 정책 설정

- 감사 정책 : 어떤 로그를 남길지를 정의한 규칙

항목

| 개체 액세스 | X | 파일, 디렉터리 등의 객체에 대한 접근 시도 여부 |

| 계정 관리 | 실패 | 계정 관리 이벤트 감사 여부 사용자 계정, 또는 그룹 생성변경, 암호 설정 및 변경 등 |

| 계정 로그온 이벤트 | 성공, 실패 | 도메인 계정에 대한 로그온 성공/실패 |

| 권한 사용 | 실패 | 권한 사용의 성공/실패를 감사할 경우 사용자 권한 이용시 |

| 디렉터리 서비스 액세스 | 실패 | Active Diretory 개체의 시스템 액세스 컨트롤 목록에 나열된 사용자가 액세스 시도시 |

| 로그온 이벤트 | 성공, 실패 | 로컬 계정에 대한 로그온/오프 성공/실패 |

| 시스템 이벤트 | X | 시스템 시작/종료/보안 로그에 영향을 미치는 이벤트 감사여부 |

| 정책 변경 | 성공, 실패 | 감사 정책의 변경 성공 및 실패 |

| 프로세스 추적 | X | 프로세스에 대한 추적 정보를 감사하는 경우 프로세스 관련 이벤트 감사 여부 |

-- 윈도우 서버 취약점 END

1. 프로토콜Protocol

- 시스템 간에 통신을 하기 위한 규약

- 구문, 의미, 타이밍으로 이루어진다

- 구문 : 데이터 포맷

- 의미 : 각 항목이 가지는 의미

- 타이밍 : 송수신 동작방식을 정의하는 것

*2. OSI 7Layer

-물리-데이터링크-네트워크-전송-세션-표현-응용

Physical-Data Link-Network-Transport-Session-Presentation-Application

-국제 표준화 기구ISO에서 제정한 개방형 시스템 간의 상호연결(OSI Open System Interconnection) 모델

(개방형 시스템: 인터페이스와 프로토콜이 표준화되어 서로 다른 시스템과 상호연동이 가능한 시스템)

- *분산된, 이기종 시스템간의 네트워크 상호호환을 위해 필요한 표준 아키텍처를 정의한 참조모델

- 계층적으로 나누어진 여러 프로토콜들을 조합하여 그 목적을 수행하는 방식 (분할정복 divide and conquer)

용어

Node 노드

- 네트워크에 연결된 장치device (프린터같은 주변기기, 라우터/스위치같은 통신장비 포함)

HOST 호스트

- 노트 중 컴퓨터 노드를 가리킴

End-Node 종단노드

- 통신의 양 끝에 해당하는 노드. 최초 송신 노드(출발지)와 최종 수신 노드(최종 목적지)

Intermediate Node 중계노드

- 종단노드 사이의 패킷 중계를 해주는 노드

Link 링크

- 노드 사이의 패킷을 전달하기 위한 물리적 통신경로

HOST HOST

ㅡㅡㅡ○ㅡㅡㅡㅡㅡㅡ 인 터 넷 ㅡㅡㅡㅡㅡ○ㅡㅡㅡ

(PC) 라우터 라우터 (웹서버)

이 때 PC와 웹서버를 종단노드라고 하고

이 사이의 노드들(라우터 포함)을 중계노드 Intermediate Node라고 함

ㅡㅡㅡ 는 물리적인 연결통로. Link임

***계층별 특징

1. 물리 Physical

- 물리적 장치의 전기적, 전자적 연결에 대한 명세

- 디지털 데이터를 전기적, 광학적인 신호로 변환하여 입출력을 담당한다.

- 프로토콜 데이터 전송단위 PDU(Protocol Data Unit)는 bit 또는 signal

- HUB허브 : Dummy Hub 신호를 포트로 전달 (주소정보가 없으므로 식별x)

- REPEATER리피터 : 감쇠된 신호를 증폭하는 재생 중계 장치 (실무에선 잘 볼 수 없다)

NIC (Network Interface Card)

-일반/기본 모드

-Promisc (무차별) 모드

네트워크 카드NIC의 일반/기본 모드는, 자신을 목적지 주소로 하는 패킷이 아니면 모두 폐기한다.

그러나 동작모드를 무차별 promiscuous mode (=Promisc) 모드로 설정시키면, 자신이 목적지가 아닌 패킷도 모두 수신하므로 스니핑이 매우 쉬워진다

(스니핑Sniffing 도청, 스니퍼Sniffer 스니핑 도구, 스푸핑spoofing 속이다)

(TCP DUMP나 와이어샤크Wireshark 등이 스니퍼에 속한다)

linux

(ifconfig interfaceName

=> 특정 인터페이스의 정보만 볼 수 있음

ifconfig interfaceName promisc

=> 이 인터페이스를 promiscuous mode로 전환시킬 수 있다

ifconfig interfaceName -promisc

=> promiscuous mode 해제)

2. 데이터 링크 Data Link

- Node-To-Node Delivery. 인접한 노드간의 신뢰성(오류나 손실없이 전송됨을 보장함) 있는 프레임Frame 전송을 담당

- 각각 노드간에 프레임에 대한 주소설정(MAC)

- 목적지 노드를 찾아가기 위해 목적지 노르에 대한 물리적 주소(하드웨어에 직접 설정되어 변경이 불가능한 주소)가 필요함. 네트워트 카드NIC의 MAC(Media Access Control)주소가 그 역할을 한다

(논리적 주소 : IP, PORT 등 사용자가 설정/변경 가능한 주소)

(MAC 주소 48Bit (6Byte)의 구성 : 24Bit는 제조사Vender 식별 코드, 24Bit 제조사에서 부여한 일련번호)

- IEEE(I 트리플) 802 표준에서는 LAN상의 데이터링크 계층을 네트워크 계층과 연결을 담당하는 LLC(Logical Link Control)와 물리적 계층과 연결을 담당하는 MAC의 하위 계층으로 세분화

(802.3은 유선랜기술CSMA/CD, 802.11는 Wireless)

- 데이터링크 계층의 PDU는 프레임Frame

- 대표 프로토콜 Ethernet이더넷, TokenRing, FDDI, X.25, Frame Relay 등

Ethernet Frame 구조

| Preamble(7) | S FD(1) |

Destination Address (6) (MAC 주소) |

Source Address (6) |

Lentgh/ type(2) |

Payload(46-1500) | Frame Check Sequence(CRC) (4) (비트오류계산값) |

실질적으로 시작은 ↑ 여기부터임. SFD는 이제 Start 할거라는 뜻

type: 상위(네트워크) 프로토콜을 식별하기 위한 값(IP, ARP, RARP)

목적지Destination 주소 옆에 Source소스 주소 값

MTU 1500 (Maximum Transfer Unit = Payload 크기 1500)

데이터링크 프로토콜(물리적 네트워크 프로토콜)의 데이터부(Payload)의 최대크기

신뢰성 있는 전송을 위한 기능

1. 데이터의 오류나 손상 없이 전송을 보장하는 데이트 링크 컨트롤

2. 흐름제어Flow Control : 상대방이 수신가능한 만큼만 전송.

- 정지-대기Stop and Wait : 확인응답ACK 받을 때까지 대기

- 슬라이딩 윈도우Sliding Window : 수신 가능 범위 내에서 여러 프레임 전송

3. 오류제어Error Control : 오류나 손실 발생시 이를 해결하기 위한 제어방식

- 후진 오류 수정방식 BEC Backward Error Correction : 오류를 검출할 수 있는 부가정보를 함께 전송. 오류 발생시의 재전송 요청을 ARQ(Automatic Repeat Request)라 한다

- 전진 오류 수정방식 FEC Forward Error Correction : 데이터 송신 시에 오류의 검출 및 수정까지 가능한 부가정보를 담아서 전송

4. 회선제어Line Control : 점대점(Point to Point) 또는 다중점 회선 구성방식, 단방향, 반이중, 전이중 등의 전송 방식에 따라 사용되는 전송링크 제어 규범(line discipline)

주요 네트워크 장비

1. L2 Switch(스위치)

- 내부적으로 Mac Address Table을 가진다. 포트에 연결된 노드의 mac 정보를 담고 있고, 이를 참조하여 목적지 MAC 주소의 노드에게만 패킷을 전달한다

(이더넷 프레임 구조의 source address 정보로 mac address table을 채운다)

- 스위치는 더미 허브에 비해 스니핑에 안전 (목적지 노드에만 전달하므로)

- 특정 포트를 모니터링 하려면, 미러/SPAN/모니터링 포트(관리용, 포트 미러링 기능)나 탭tap 장비(패킷에 영향없이 고속으로 복제하는 장비)를 통해 패킷을 복제Mirroring하여 분석 장비로 전달

(트래픽에 탭을 설치해 복사환경(Out-of-Path모드 또는 Mirror환경)으로 NIDS (웹 침입 탐지 시스템)로 분석하는 경우가 많음. IPS는 회선에 직접 물려서(IN-LINE모드) 차단가능)

- 스니핑 수단 : 스위치 재밍, ARP 스푸핑, ARP 리다이렉트, ICMP 리다이렉트, 스위치 SPAN/Monitoring Port 이용

2) Bridge브릿지

- 물리적으로 떨어진 동일한 LAN에 연결해주는 장비

*스위치 환경에서의 스니핑 공격 기법

1) 스위치 재밍 Switch Jamming/MAC Flooding 공격

- 스위치의 MAC Address Table의 버퍼를 오버플로우 시켜서 스위치가 허브처럼 동작하게 강제적으로 만드는 기법

- fail safe/open 정책을 따르기 때문에, 장애가 발생하면 더미허브처럼 연결된 모든 허브에게 패킷을 전송

- Source MAC 주소를 계속 변경하면서 패킷을 지속적으로 전송하며 공격

보안정책

1. Fail Safe 장애안전 : 장애 발생시 모든 기능을 허용하는 정책 (가용성>보안성)

- Fail Open. 네트워크 장비의 경우 가용성을 더 중요시하는 편이다

2. Fail Secure 장애보안 : 장애 발생시 모든 기능을 차단하는 정책 (가용성<보안성)

- Fail Close.

(macof 툴로 테스트 해볼 수 있다고 함)

2) ARP 스푸핑Spoofing

- 공격자가 특정 호스트의 MAC 주소를 자신의 MAC 주소로 위조한 ARP Reply패킷을 만들고,

희생자에게 지속적으로 전송하면 희생자의 ARP Cache Table에 특정 호스트의 MAC 정보가 공격자의 MAC 정보로 변경된다.

- 이를 통해 희생자->특정 호스트로 가는 패킷을 공격자로 향하도록 스니핑한다

- 희생자와 특정 호스트 둘다 스니핑 하려면 둘 다 ARP 스푸핑 해야함

- IP Forward 기능을 이용해 희생자들이 스니핑을 인식하지 못하도록 만든다

(ARP : 논리주소↔물리주소로 바꿔주는 역할. ARP Request-Reply.

송수신 시마다 ARP Request하면 낭비이므로 ARP Cache Table에 일정기간 저장해두고 씀

구조적 취약점 : ARP Reply(응답)에 대한 송신자 인증을 하지 않으므로 아무나 응답을 위변조할 수 있다

요약 : A와 C 사이에서 B가 A한테는 C인척하고 또는 C한테는 A인척 거짓말하여 스니핑(도청)함

IP Forward - 활성화하면 패킷을 중계해서 희생자-특정호스트간의 패킷을 다시 재전송할 수 있음)

3) ARP 리다이렉트Redirect

- ARP 스푸핑 기능의 일종. 공격자가 자신이 라우터/게이트웨이인 것처럼 MAC 주소를 위조하여, ARP Reply 패킷을 대상 네트워크에 지속적으로 브로드캐스트(전체전송)한다.

- 대상 네트워크의 모든 호스트들의 ARP Cache Table에 라우터/게이트웨이의 MAC 정보가 공격자의 것으로 변경됨

(요약 : 공격자가 마을(네트워크)단위로 사기쳐서 스니핑(도청)함)

4) ICMP Redirect (Internet Control Message Protocol)

- 호스트-라우터 또는 라우터 간에 라우팅 경로를 재설정하기 위해 전송하는 Redirection 메시지를 악용하여,

라우팅 경로를 공격자의 주소로 위조한 ICMP Redirect 메시지를 전송한다.

희생자의 라우팅 테이블을 변조시켜 희생자가 보내는 패킷을 스니핑한다.

ICMP

1. IP프로토콜의 비신뢰적 전송을 보완하기 위해 Error-Reporting (Redirection 메시지)

2. Query 메시지 (ex ping)

(거의 불가능함, OS에서 ICMP Redirection을 기본적으로 허용X 이론적인 공격.)

5) 스위치의 SPAN/Port Mirroring 기능 이용

- 스위치의 모든 트래픽을 볼 수 있고, 분석장비를 이용해 자동 복사해주는 관리용 포트 기능. 공격자가 물리적으로 해당 포트에 접근할 수 있다면 패킷을 스니핑하여 악용될 수 있음.

키워드정리

스위치 재밍Switch Jamming(MAC Flooding)

- MAC Address Table, 오버플로우, 더미허브, Source MAC 주소 변경, Fail Safe

ARP 스푸핑Spoofing

- ARP Reply 변조, ARP Cache Table 변조, 스니핑

ARP Redirect

- ARP 스푸핑의 일종. 네트워크 브로드캐스트.

ICMP Redirect

- 라우팅 경로 위조.

스위치 SPAN/Port Mirroring

- 분석장비, 관리용 포트, 물리적 접근.

'(실기) 정보보안기사&산업기사' 카테고리의 다른 글

| 네트워크 기본학습 6~8 (0) | 2024.03.18 |

|---|---|

| 네트워크 기본학습 4,5 (0) | 2024.03.17 |

| UNIX/Linux 기본 학습 26~서버취약점 1,2,3 (0) | 2024.03.15 |

| UNIX/Linux 기본 학습 21~25 (0) | 2024.03.14 |

| UNIX/Linux 기본 학습 16~20 (0) | 2024.03.13 |